Mehrplatzsysteme - ubuntu: Unterschied zwischen den Versionen

(→Freigaben für die Firewall) |

(→IPv4 (32-Bit)) |

||

| (23 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 50: | Zeile 50: | ||

{{shell|> sudo nano /etc/exports}} | {{shell|> sudo nano /etc/exports}} | ||

Die nötigen Eintragungen lauten dort: | Die nötigen Eintragungen lauten dort: | ||

| − | /usr/lib/cgi-bin/lawsuit | + | /usr/lib/cgi-bin/lawsuit 192.168.1.0/24(rw,async,no_wdelay,no_subtree_check,all_squash,anonuid=461,anongid=463) |

| − | /var/www/html/Documents | + | /var/www/html/Documents 192.168.1.0/24(rw,root_squash,sync,no_subtree_check) |

| − | + | Statt eines Hostplatzhalter "*" vorder Klammer, der Berechtigungen an alle vergeben würde, sollte durch die IP-Adresse (hier der gesamte Namensraum im Heimnetzwerk 192.168.1.XXX) die Weiterleitung auf bestimmte Adressaten oder eine Bezeichnung wie ''notebook'' ersetzt werden, um die erlaubten Zugriffe auf diese Rechner weiter einzuschränken<ref>[https://wiki.ubuntuusers.de/NFS/#Freigaben Freigaben] Weitere Beispiele im Ubuntu-Wiki</ref>. Wenn Sie keine IP-Adressen verwenden, müssen Sie allerdings die verwendeten Bezeichnungen in der Datei <tt>/etc/hosts</tt> auflösen. | |

192.168.1.12 notebook notebook.meinedomain.local | 192.168.1.12 notebook notebook.meinedomain.local | ||

192.168.1.13 desktop desktop.meinedomain.local | 192.168.1.13 desktop desktop.meinedomain.local | ||

| Zeile 64: | Zeile 64: | ||

{{shell|> sudo exportfs -ra}} | {{shell|> sudo exportfs -ra}} | ||

Alternativ kann auch einfach der NFS-Server neu gestartet werden. | Alternativ kann auch einfach der NFS-Server neu gestartet werden. | ||

| − | {{shell|> sudo service nfs-kernel-server restart}} | + | {{shell|> sudo systemctl enable nfs-kernel-server<br> sudo service nfs-kernel-server restart}} |

=== Samba === | === Samba === | ||

| Zeile 96: | Zeile 96: | ||

{{shell|> systemctl restart smbd.service}} | {{shell|> systemctl restart smbd.service}} | ||

und geben sie auf beiden Rechnern die Firewall frei | und geben sie auf beiden Rechnern die Firewall frei | ||

| − | {{shell|> sudo ufw allow Samba}} | + | {{shell|> sudo ufw allow Samba<br> sudo ufw allow 445/tcp;<br> sudo ufw allow 445/udp}} |

| − | bzw. | + | bzw., wenn Sie statt der vorinstallierten ''ufw'' die leistungstärkere ''firewalld'' verwenden: |

{{shell|# firewall-cmd --zone internal --permanent --add-service=samba<br> firewall-cmd --zone internal --permanent --add-port=445/tcp<br> firewall-cmd --zone internal --permanent --add-port=445/udp}} | {{shell|# firewall-cmd --zone internal --permanent --add-service=samba<br> firewall-cmd --zone internal --permanent --add-port=445/tcp<br> firewall-cmd --zone internal --permanent --add-port=445/udp}} | ||

Auf dem Nebenrechner sind die Dateien nun per Dateimanager wie ''Dolphin'' oder dem ''Windows Explorer'' erreichbar mit | Auf dem Nebenrechner sind die Dateien nun per Dateimanager wie ''Dolphin'' oder dem ''Windows Explorer'' erreichbar mit | ||

| Zeile 124: | Zeile 124: | ||

== Freigaben für die Firewall == | == Freigaben für die Firewall == | ||

| − | |||

| − | |||

| − | |||

| − | + | Für die standardmäßig mitgelieferte Firewall ''ufw'' lauten, nachdem man zunächst grundsätzlich alle Protokolle und Ports mit | |

| − | <br> sudo ufw allow | + | {{shell|>sudo ufw default deny}} |

| − | + | unterbunden hat, die dann nötigen Freigaben: | |

| − | Wenn Sie | + | {{shell|> <br> sudo ufw allow http<br> sudo ufw allow https sudo ufw allow imap<br> sudo ufw allow imaps<br> sudo ufw allow nfs<br> sudo ufw reload}} |

| − | {{shell| | + | |

| + | === IPv4 (32-Bit) === | ||

| + | Für IPv4 in Einzelbefehle aufgeschlüsselt bedeutet dies: | ||

| + | {{shell|> sudo ufw allow 111/tcp<br> sudo ufw allow 111/udp<br> sudo ufw allow 2049/tcp<br> sudo ufw allow 2049/udp<br> sudo ufw allow 20048/tcp<br> sudo ufw allow 20048/udp<br> sudo ufw reload}} | ||

| + | |||

| + | === IPv6 (128-Bit) === | ||

| + | Wenn auf dem Client-Rechner der Befehl | ||

| + | {{shell|> sudo showmount -e 192.168.2.10}} | ||

| + | immer noch ein ''Timeout'' liefert, ist wahrscheinlich die Firewall noch nicht richtig für ''v6'' konfiguriert. Testen Sie dies, indem sie die Firewall vorübergehend abschalten | ||

| + | {{shell|> sudo ufw disable}} | ||

| + | und wieder einschalten mit | ||

| + | {{shell|> sudo ufw enable}} | ||

| + | Unter Umständen müssen dann weitere Freigaben für die unter ''v6'' von 'mountd' verwendeten dynamischen Ports gelegt werden. Sehen Sie sich die benötigten Ports mit | ||

| + | {{shell|> rpcinfo -p localhost}} | ||

| + | an und fügen Sie sie entsprechend der ausgeworfenen Liste ein, z.B. | ||

| + | {{shell|> sudo ufw allow 59577/tcp<br> sudo ufw allow 49861/udp<br> sudo ufw allow 33445/tcp<br> sudo ufw allow 39041/udp<br> sudo ufw allow 32939/tcp<br> sudo ufw allow 33719/udp<br> sudo ufw reload}} | ||

| + | |||

| + | === Allgemeine Voreinstellungen === | ||

| + | |||

| + | {{warnung| Achten Sie darauf, dass die Domain der Firewall mit dem Rechnernamen übereinstimmt. Prüfen Sie dies ggf. mit {{shell|> sudo systemctl status ufw}} | ||

| + | Es sollte der Text für den Rechner ''K1'' in folgender Form auftauchen: | ||

| + | <Datum> <Zeit> K1 systemd[1]: Starting ufw.service | ||

| + | Anderenfalls muss der Rechnername angepasst werden mit | ||

| + | {{shell|> sudo hostnamectl set-hostname K1<br> sudo ufw enable}} | ||

| + | Über die Menüeinstellungen als einfacher Benutzer lässt sich diese Einstellung tatsächlich nicht ändern!}} | ||

| + | |||

| + | === firewalld === | ||

| + | Wenn Sie statt 'ufw' das leistungsstärkere ''firewalld'' installiert haben, führen Sie folgende Shell-Befehle aus: | ||

| + | {{shell|> sudo firewall-cmd --zone internal --permanent --add-interface=eth0<br> sudo firewall-cmd --zone internal --permanent --add-service=imap<br> sudo firewall-cmd --zone internal --permanent --add-service=imaps<br> sudo firewall-cmd --zone internal --permanent --add-service=minidlna<br> sudo firewall-cmd --zone internal --permanent --add-service=mountd<br> sudo firewall-cmd --zone internal --permanent --add-service=nfs<br> sudo firewall-cmd --zone internal --permanent --add-service=rpc-bind<br> sudo firewall-cmd --zone internal --permanent --add-service=rsyncd<br> sudo firewall-cmd --zone internal --permanent --add-service=samba<br> sudo firewall-cmd --zone internal --permanent --add-port=111/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=111/udp<br> sudo firewall-cmd --zone internal --permanent --add-port=445/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=445/udp<br> sudo firewall-cmd --zone internal --permanent --add-port=2049/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=2049/udp<br> sudo firewall-cmd --zone internal --permanent --add-port=20048/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=20048/udp<br> sudo firewall-cmd --reload}} | ||

Für das Drucken und Scannen über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt: | Für das Drucken und Scannen über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt: | ||

| − | {{shell| | + | {{shell|> sudo firewall-cmd --zone internal --permanent --add-service=mdns<br> sudo firewall-cmd --zone internal --permanent --add-service=slp<br> sudo firewall-cmd --zone internal --permanent --add-service=sane<br> sudo firewall-cmd --zone internal --permanent --add-port=6566/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=6566/udp<br> sudo firewall-cmd --reload}} |

Für das Synchronisieren des eigenen Android-Handys mit dem PC werden ferner diese Firewalleinstellungen ergänzt: | Für das Synchronisieren des eigenen Android-Handys mit dem PC werden ferner diese Firewalleinstellungen ergänzt: | ||

| − | {{shell| | + | {{shell|> sudo firewall-cmd --zone internal --permanent --add-service=kdeconnect<br> sudo firewall-cmd --zone internal --permanent --add-port=1714-1764/tcp<br> sudo firewall-cmd --zone internal --permanent --add-port=1714-1764/udp<br> sudo firewall-cmd --reload}} |

== Einstellungen für das Tablet == | == Einstellungen für das Tablet == | ||

Aktuelle Version vom 12. Januar 2026, 18:40 Uhr

Inhaltsverzeichnis

Einführung[Bearbeiten]

Lawsuit erlaubt als serverbasierte Anwendung den einfachen Zugriff von anderen Rechnern des Heimnetzwerks.

Einstellungen für den Hauptrechner[Bearbeiten]

Netzwerkeinstellungen[Bearbeiten]

Installieren Sie zunächst den Network-Manager mit grafischer Oberfläche per

und starten Sie den Networkmanager mit

Den automatischen Start beim Hochfahren des Rechners richten Sie mit

ein. Eine grafische Oberfläche ist mit

erhältlich und wird mit <alt>-<F2> nm-applet gestartet.

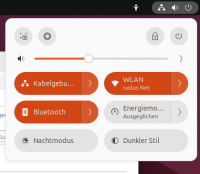

Der Networkmanager arbeitet nun im Hintergrund und kann über einen Klick auf das Symbol am Bildrand aufgerufen werden.

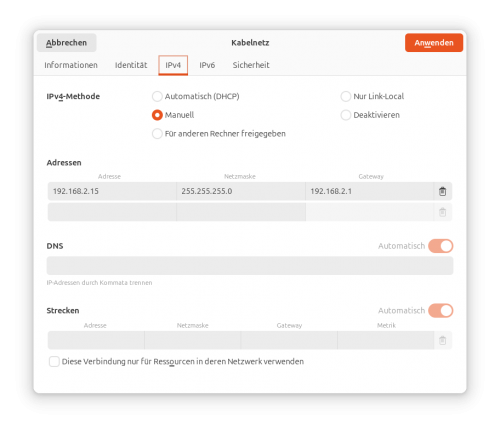

Es ist hilfreich, im Networkmanager für die weiteren Einstellungen dem Rechner eine feste IP-Adresse aus dem Namensraum des verwendeten Routers zu vergeben, um ihn später einfacher per nfs wiederfinden zu können. Klicken sie dafür auf das Networkmanager-Symbol und anschließend auf das Zahnrad ⚙ oben und noch einmal unter "Kabelgebunden" auf das Zahnrad rechts ⚙.

Am einfachsten ist die Einstellung per IPv4.

NFS[Bearbeiten]

Laden Sie auf dem Hauptrechner, der als Server fungieren soll, den nfs_Server nach:

Die Freigaben von Verzeichnissen und Dateien auf diesem Server lassen sich durch direkte Bearbeitung der Datei /etc/exports verwalten. Dazu muss diese Datei angelegt und/oder bearbeitet werden<ref>NFS Network File System</ref>. Sofern noch nicht geschehen, laden Sie zum Erstellen der Datei das mächtige Textverarbeitungsprogramm nano herein.

und tippen in die Kommandozeile

Die nötigen Eintragungen lauten dort:

/usr/lib/cgi-bin/lawsuit 192.168.1.0/24(rw,async,no_wdelay,no_subtree_check,all_squash,anonuid=461,anongid=463) /var/www/html/Documents 192.168.1.0/24(rw,root_squash,sync,no_subtree_check)

Statt eines Hostplatzhalter "*" vorder Klammer, der Berechtigungen an alle vergeben würde, sollte durch die IP-Adresse (hier der gesamte Namensraum im Heimnetzwerk 192.168.1.XXX) die Weiterleitung auf bestimmte Adressaten oder eine Bezeichnung wie notebook ersetzt werden, um die erlaubten Zugriffe auf diese Rechner weiter einzuschränken<ref>Freigaben Weitere Beispiele im Ubuntu-Wiki</ref>. Wenn Sie keine IP-Adressen verwenden, müssen Sie allerdings die verwendeten Bezeichnungen in der Datei /etc/hosts auflösen.

192.168.1.12 notebook notebook.meinedomain.local 192.168.1.13 desktop desktop.meinedomain.local

Wenn Sie "*" verwenden, muss an dieser Datei nichts geändert werden. Geben Sie nach dem Platzhalter "*" oder den genannten Einzelbezeichnungen in jedem Fall die folgenden Optionen ein:

rw,root_squash,sync,no_subtree_check

für Documents. Hier bleiben der Nutzer erkennbar und die von ihm definierten Schreib- und Leserechte erhalten. Wählen Sie aber

rw,async,no_wdelay,no_subtree_check,all_squash,anonuid=461,anongid=463

für Lawsuit. Dadurch erhalten alle Einträge die Standardkennung des Apache-Servers wwwrun (461) aus der Gruppe www (463) und können so am anderen Arbeitsplatz weiterbearbeitet werden. Nun muss dem NFS-Server im Terminal nur angewiesen werden, /etc/exports neu einzulesen.

Alternativ kann auch einfach der NFS-Server neu gestartet werden.

sudo service nfs-kernel-server restart

Samba[Bearbeiten]

Wenn Sie mit einem Android-Tablet oder Handy auf den Hauptrechner zugreifen wollen, muss ein Samba-Server eingerichtet werden, weil NFS nicht im Android-Kernel enthalten ist. Installieren Sie das Paket Samba.

Tragen Sie nun alle berechtigten Nutzer einzeln in die Samba-Datenbank ein, für den Nutzer "Olaf" z.B.

und ergänzen das Passwort aus der Linuxinstallation. Dadurch wird der Benutzer olaf, der bereits im Netzwerk angelegt sein muss, der Samba Datenbank hinzugefügt und auch aktiviert<ref>Benutzerverwaltung Weitere mögliche Befehle</ref>. Es sollten die gleichen Passwörter wie im Netzwerk verwendet werden, um den Nutzer nicht zu verwirren.

Tragen Sie in der Samba-Konfigurationsdatei die freizugebenden Ordner am Ende ein:

mit dem folgenden Text:

[Lawsuit] path = /usr/lib/cgi-bin/lawsuit public = no writeable = yes [Documents] path = /var/www/html/Documents public = no writeable = yes

Erstellen Sie danach eine Shareregel:

Testen Sie die Einstellungen mit

und starten Sie den Samba-Server mit

und geben sie auf beiden Rechnern die Firewall frei

sudo ufw allow 445/tcp;

sudo ufw allow 445/udp

bzw., wenn Sie statt der vorinstallierten ufw die leistungstärkere firewalld verwenden:

firewall-cmd --zone internal --permanent --add-port=445/tcp

firewall-cmd --zone internal --permanent --add-port=445/udp

Auf dem Nebenrechner sind die Dateien nun per Dateimanager wie Dolphin oder dem Windows Explorer erreichbar mit

smb://192.168.2.10/Lawsuit smb://192.168.2.10/Documents

Einstellungen für den PC-Arbeitsplatz[Bearbeiten]

Auf dem Zweitrechner, der als Client eingerichtet werden soll, installieren Sie bitte

Damit der Client auf die Freigaben zugreifen kann, muss er sie einfach einbinden können. Als Einhängepunkte können Sie wählen

/home/MEINBENUTZER/lawsuit /home/MEINBENUTZER/Documents

oder ein beliebiges anderes Verzeichnis. Hierzu ein Terminal öffnen und mit

mkdir lawsuit

mkdir Documents

die Verzeichnisse anlegen. Die Verzeichnisse können nun gemountet werden:

sudo mount 192.168.1.10:/home/HAUPTBENUTZER/Documents /home/MEINBENUTZER/Documents

Um diese Befehle nicht jeweils erneut eintippen zu müssen und stattdessen das Einhängen bereits automatisch beim Rechnerstart auszuführen, werden sie anschließend mit

in der fstab-Datei eingetragen, von wo aus sie beim Neustart eingelesen werden:

192.168.2.10:/var/www/Documents /home/MEINBENUTZER/Documents nfs rw 0 0 192.168.2.10:/usr/lib/cgi-bin/lawsuit /home/MEINBENUTZER/lawsuit nfs rw 0 0

Freigaben für die Firewall[Bearbeiten]

Für die standardmäßig mitgelieferte Firewall ufw lauten, nachdem man zunächst grundsätzlich alle Protokolle und Ports mit

unterbunden hat, die dann nötigen Freigaben:

sudo ufw allow http

sudo ufw allow https sudo ufw allow imap

sudo ufw allow imaps

sudo ufw allow nfs

sudo ufw reload

IPv4 (32-Bit)[Bearbeiten]

Für IPv4 in Einzelbefehle aufgeschlüsselt bedeutet dies:

sudo ufw allow 111/udp

sudo ufw allow 2049/tcp

sudo ufw allow 2049/udp

sudo ufw allow 20048/tcp

sudo ufw allow 20048/udp

sudo ufw reload

IPv6 (128-Bit)[Bearbeiten]

Wenn auf dem Client-Rechner der Befehl

immer noch ein Timeout liefert, ist wahrscheinlich die Firewall noch nicht richtig für v6 konfiguriert. Testen Sie dies, indem sie die Firewall vorübergehend abschalten

und wieder einschalten mit

Unter Umständen müssen dann weitere Freigaben für die unter v6 von 'mountd' verwendeten dynamischen Ports gelegt werden. Sehen Sie sich die benötigten Ports mit

an und fügen Sie sie entsprechend der ausgeworfenen Liste ein, z.B.

sudo ufw allow 49861/udp

sudo ufw allow 33445/tcp

sudo ufw allow 39041/udp

sudo ufw allow 32939/tcp

sudo ufw allow 33719/udp

sudo ufw reload

Allgemeine Voreinstellungen[Bearbeiten]

Achten Sie darauf, dass die Domain der Firewall mit dem Rechnernamen übereinstimmt. Prüfen Sie dies ggf. mit

Es sollte der Text für den Rechner K1 in folgender Form auftauchen:

<Datum> <Zeit> K1 systemd[1]: Starting ufw.service

Anderenfalls muss der Rechnername angepasst werden mit

sudo ufw enable

firewalld[Bearbeiten]

Wenn Sie statt 'ufw' das leistungsstärkere firewalld installiert haben, führen Sie folgende Shell-Befehle aus:

sudo firewall-cmd --zone internal --permanent --add-service=imap

sudo firewall-cmd --zone internal --permanent --add-service=imaps

sudo firewall-cmd --zone internal --permanent --add-service=minidlna

sudo firewall-cmd --zone internal --permanent --add-service=mountd

sudo firewall-cmd --zone internal --permanent --add-service=nfs

sudo firewall-cmd --zone internal --permanent --add-service=rpc-bind

sudo firewall-cmd --zone internal --permanent --add-service=rsyncd

sudo firewall-cmd --zone internal --permanent --add-service=samba

sudo firewall-cmd --zone internal --permanent --add-port=111/tcp

sudo firewall-cmd --zone internal --permanent --add-port=111/udp

sudo firewall-cmd --zone internal --permanent --add-port=445/tcp

sudo firewall-cmd --zone internal --permanent --add-port=445/udp

sudo firewall-cmd --zone internal --permanent --add-port=2049/tcp

sudo firewall-cmd --zone internal --permanent --add-port=2049/udp

sudo firewall-cmd --zone internal --permanent --add-port=20048/tcp

sudo firewall-cmd --zone internal --permanent --add-port=20048/udp

sudo firewall-cmd --reload

Für das Drucken und Scannen über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt:

sudo firewall-cmd --zone internal --permanent --add-service=slp

sudo firewall-cmd --zone internal --permanent --add-service=sane

sudo firewall-cmd --zone internal --permanent --add-port=6566/tcp

sudo firewall-cmd --zone internal --permanent --add-port=6566/udp

sudo firewall-cmd --reload

Für das Synchronisieren des eigenen Android-Handys mit dem PC werden ferner diese Firewalleinstellungen ergänzt:

sudo firewall-cmd --zone internal --permanent --add-port=1714-1764/tcp

sudo firewall-cmd --zone internal --permanent --add-port=1714-1764/udp

sudo firewall-cmd --reload

Einstellungen für das Tablet[Bearbeiten]

Installieren Sie per Google-Play die App Dateimanager von "Flashlight+Clock". Unter der Rubrik "Remote" fügen Sie als entfernten Speicherort aus der Auswahl "Lokales Netzwerk" den Hauptrechner mit seiner IP-Adresse ein, z.B. "192.168.1.1". Die Felder

Benutzername Passwort

bleiben leer, klicken Sie nur "Anonym" an. Anschließend findet sich der mit Samba freigegebene Ordner "Documents" in der Auswahl. Sie können diesen nun, wenn Sie oben die entsprechende Freigabe eingerichtet haben, direkt auswählen und die enthaltenen Dateien aufrufen.

Es empfiehlt sich zu diesem Zweck die Anwendungen "Acrobat Reader" und "Andropen Office" oder hilfsweise "AndrOffice" auf dem Tablet zu installieren.

Prozessregisternummern und Rechnungsnummer systemübergreifend synchronisieren[Bearbeiten]

Das Programm serversync.sh im bin-Ordner überträgt die aktuellen Prozessregister-, Ablage-, und Rechnungsnummern zentral auf einen Server im Internet, von wo sie von allen Programmen wieder abgerufen werden können. Außerdem übermittelt es EGVP-Dateien in den Ausgangsordner und legt eine Sicherungskopie der geänderten Daten an. Es hat folgenden Inhalt:

#!/bin/bash

#Serverdaten iustus.eu aktualisieren ftp -inv MEINEDOMAIN.DE << EOF user USERNAME PASSWORT put ~/lawsuit/javascript/prozessregister.js html/javascript/prozessregister.js put ~/lawsuit/javascript/rechnungsnummer.js html/javascript/rechnungsnummer.js put ~/lawsuit/javascript/ablagenummer.js html/javascript/ablagenummer.js close quit EOF

#Neuen Mahnbescheid in das EGVP-Ausgangspostfach legen if test -f "~/Downloads/outgoing-message.egvpc-gi"; then echo "******* Neuer EGVP-Mahnbescheid wird in das Ausgangspostfach gelegt.*******" chmod 660 ~/Downloads/outgoing-message.egvpc-gi mv -f ~/Downloads/outgoing-message.egvpc-gi ~/lawsuit/egvp/Ausgang/ fi

#Icon auffrischen cat ~/Schreibtisch/Server.desktop | sed -e s/state-.*/state-ok/ > ~/Schreibtisch/hilf.desktop mv -f ~/Schreibtisch/hilf.desktop ~/Schreibtisch/Server.desktop chmod 666 ~/Schreibtisch/Server.desktop

#Sicherungskopie erstellen und Aenderungen/Loeschungen im #recylce-Ordner speichern echo "******* Wir übertragen nun die folgenden neuen Dokumente auf den Backup-Server: *******" rsync -auvPz --delete ~/Documents/ ~/Backup/ echo "*************************************** FERTIG! ***************************************"

touch ~/Schreibtisch/u.txt; rm /home/BENUTZER/Schreibtisch/u.txt

Sie können passend dazu einen Desktop-Icon mit folgendem Inhalt legen:

#!/usr/bin/env xdg-open [Desktop Entry] Comment[de_DE]= Comment= Exec=/home/matthias/bin/serversync.sh GenericName[de_DE]= GenericName= Icon=state-offline MimeType= Name[de_DE]=Server Name=Server Path= StartupNotify=true Terminal=true TerminalOptions=\s--noclose Type=Application X-DBUS-ServiceName= X-DBUS-StartupType= X-KDE-SubstituteUID=false X-KDE-Username=matthias X-SuSE-translate=true

Fußnoten[Bearbeiten]

<references/>