Mehrplatzsysteme: Unterschied zwischen den Versionen

(→Einstellungen für den PC-Arbeitsplatz) |

(→Einführung) |

||

| (27 dazwischenliegende Versionen von 7 Benutzern werden nicht angezeigt) | |||

| Zeile 15: | Zeile 15: | ||

''Lawsuit'' erlaubt als serverbasierte Anwendung den einfachen Zugriff von anderen Rechnern des Heimnetzwerks. | ''Lawsuit'' erlaubt als serverbasierte Anwendung den einfachen Zugriff von anderen Rechnern des Heimnetzwerks. | ||

| − | + | {{warnung| Bitte beachten Sie, dass ab ''Leap 15.6'' aus Sicherheitsgründen für eine Verbindung zweier Rechner zwingend 'IPv6' aktiviert und weitergeleitet werden muss. Passen Sie dazu unter <tt>yast2 > Netzwerkeinstellungen</tt> die Eintragungen unter den Reitern ''Globale Einstellungen'' und ''Routing'' entsprechend an.}} | |

---- | ---- | ||

== Einstellungen für den Hauptrechner == | == Einstellungen für den Hauptrechner == | ||

| + | |||

| + | === Netzwerkeinstellungen === | ||

| + | Wählen Sie im Administrationsprogramm ''yast'' unter ''Netzwerkeinstellungen > Globale Optionen'' die Option ''IPv6 aktivieren'' ab. Das Netzwerk funktioniert einwandfrei mit den bisherigen '''iptables''', während die neuen '''nf_tables''' noch nicht richtig in die yast-Module eingearbeitet sind. | ||

=== NFS === | === NFS === | ||

Laden Sie auf dem Hauptrechner, der als Server fungieren soll, die ''yast''-Erweiterung nach: | Laden Sie auf dem Hauptrechner, der als Server fungieren soll, die ''yast''-Erweiterung nach: | ||

| − | {{shell|> sudo zypper in yast2-nfs-server nfs-kernel-server libnfs-devel system-user-ftp xinetd tftp patterns-base-basesystem yast2-ftp-server yast2-tftp-server vsftpd patterns-server-file_server}} | + | {{shell|> sudo zypper in yast2-nfs-server nfs-kernel-server bind libnftnl7 nftables libnfs-devel system-user-ftp xinetd tftp patterns-base-basesystem yast2-ftp-server yast2-tftp-server utils-libnfs vsftpd patterns-server-file_server}} |

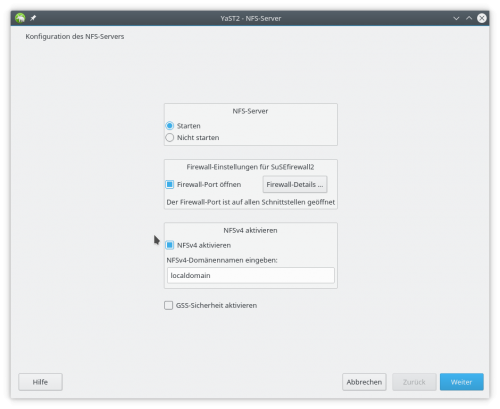

Nehmen Sie dann die folgenden Einstellungen unter der ''yast''-Rubrik ''NFS-Server'' vor | Nehmen Sie dann die folgenden Einstellungen unter der ''yast''-Rubrik ''NFS-Server'' vor | ||

[[Datei:Nfs_server.png|500px|left|Systemeinstellungen für den NFS-Server]] | [[Datei:Nfs_server.png|500px|left|Systemeinstellungen für den NFS-Server]] | ||

| Zeile 32: | Zeile 35: | ||

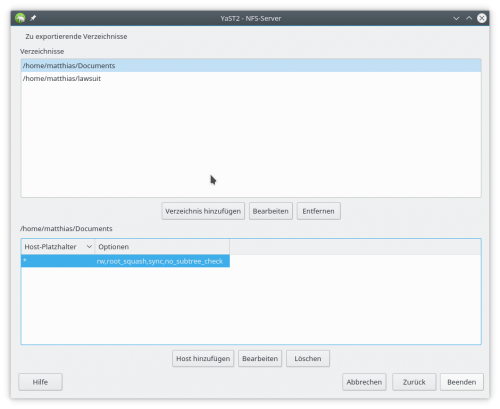

rw,root_squash,sync,no_subtree_check | rw,root_squash,sync,no_subtree_check | ||

für Documents. Hier bleiben der Nutzer erkennbar und die von ihm definierten Schreib- und Leserechte erhalten. Wählen Sie aber | für Documents. Hier bleiben der Nutzer erkennbar und die von ihm definierten Schreib- und Leserechte erhalten. Wählen Sie aber | ||

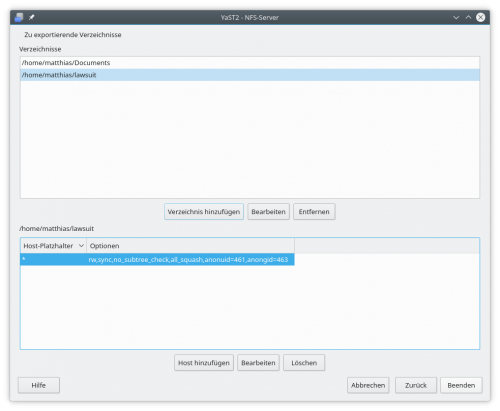

| − | rw, | + | rw,async,no_wdelay,no_subtree_check,all_squash,anonuid=461,anongid=463 |

für Lawsuit. Dadurch erhalten alle Einträge die Standardkennung des Apache-Servers ''wwwrun'' (461) aus der Gruppe ''www'' (463) und können so am anderen Arbeitsplatz weiterbearbeitet werden. | für Lawsuit. Dadurch erhalten alle Einträge die Standardkennung des Apache-Servers ''wwwrun'' (461) aus der Gruppe ''www'' (463) und können so am anderen Arbeitsplatz weiterbearbeitet werden. | ||

[[Datei:Nfs_einstellung.png|500px|left|Systemeinstellungen für den NFS-Server]] | [[Datei:Nfs_einstellung.png|500px|left|Systemeinstellungen für den NFS-Server]] | ||

| + | <br clear=all> | ||

| + | Für das Lawsuit-Verzeichnis sehen die Berechtigungen dann wie folgt aus: | ||

| + | [[Datei:Nfs_einstellung_lawsuit.png|500px|left|Systemeinstellungen für den NFS-Server]] | ||

<br clear=all> | <br clear=all> | ||

| Zeile 46: | Zeile 52: | ||

== Einstellungen für den PC-Arbeitsplatz == | == Einstellungen für den PC-Arbeitsplatz == | ||

| − | Auf dem Zweitrechner, der als Client eingerichtet werden soll, suchen | + | Auf dem Zweitrechner, der als Client eingerichtet werden soll, installieren Sie bitte |

| + | {{shell|> sudo zypper in yast2-nfs-client bind libnftnl7 nftables libnfs-devel system-user-ftp utils-libnfs vsftpd}} | ||

| + | |||

| + | Rufen Sie dann mit dem Admnistrationsprogramm ''yast'' den ''nfs-client'' auf und wählen Sie unter ''Netzwerkeinstellungen > Globale Optionen'' die Option ''IPv6 aktivieren'' ab, um die Netzwerkstabilität zu verbessern, und suchen anschließend mit der ''yast''-Rubrik ''NFS-Client'' die oben eingetragenen Verzeichnisse. Als Einhängepunkte können Sie wählen | ||

/home/MEINBENUTZER/lawsuit | /home/MEINBENUTZER/lawsuit | ||

/home/MEINBENUTZER/Documents | /home/MEINBENUTZER/Documents | ||

| Zeile 55: | Zeile 64: | ||

== Freigaben für die Firewall == | == Freigaben für die Firewall == | ||

| − | Sie können die Firewall über ''yast2'' konfigurieren und die Dienste ''imap'', ''imaps'', '' | + | Sie können die Firewall über ''yast2'' konfigurieren und die Dienste ''imap'', ''imaps'', ''minidlna'', ''mountd'', ''nfs'', ''rpc-bind'', ''rsnyncd'' und ''samba'' in der Benutzeroberfläche anklicken und die Ports 111 und 2049 für ''tcp'' und ''udp'' freigeben, oder einfach alles mit Shell-Befehlen aktivieren: |

| − | {{shell|# firewall-cmd --zone internal --permanent --add-service=imap<br> firewall-cmd --zone internal --permanent --add-service=imaps<br> firewall-cmd --zone internal --permanent --add-service= | + | {{shell|# firewall-cmd --zone internal --permanent --add-interface=eth0<br> firewall-cmd --zone internal --permanent --add-service=imap<br> firewall-cmd --zone internal --permanent --add-service=imaps<br> firewall-cmd --zone internal --permanent --add-service=minidlna<br> firewall-cmd --zone internal --permanent --add-service=mountd<br> firewall-cmd --zone internal --permanent --add-service=nfs<br> firewall-cmd --zone internal --permanent --add-service=rpc-bind<br> firewall-cmd --zone internal --permanent --add-service=rsyncd<br> firewall-cmd --zone internal --permanent --add-service=samba<br> firewall-cmd --zone internal --permanent --add-port=111/tcp<br> firewall-cmd --zone internal --permanent --add-port=111/udp<br> firewall-cmd --zone internal --permanent --add-port=2049/tcp<br> firewall-cmd --zone internal --permanent --add-port=2049/udp<br> firewall-cmd --zone internal --permanent --add-port=20048/tcp<br> firewall-cmd --zone internal --permanent --add-port=20048/udp<br> firewall-cmd --zone internal --permanent --add-port=59577/tcp<br> firewall-cmd --zone internal --permanent --add-port=49861/udp<br> firewall-cmd --zone internal --permanent --add-port=33445/tcp<br> firewall-cmd --zone internal --permanent --add-port=39041/udp<br> firewall-cmd --zone internal --permanent --add-port=32939/tcp<br> firewall-cmd --zone internal --permanent --add-port=33719/udp<br> firewall-cmd --reload}} |

| − | Für das Drucken über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt: | + | |

| − | {{shell|# firewall-cmd --zone internal --permanent --add-service=mdns<br> firewall-cmd --zone internal --permanent --add-service=slp<br> firewall-cmd --reload}} | + | Für das Drucken und Scannen über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt: |

| + | {{shell|# firewall-cmd --zone internal --permanent --add-service=mdns<br> firewall-cmd --zone internal --permanent --add-service=slp<br> firewall-cmd --zone internal --permanent --add-service=sane<br> firewall-cmd --zone internal --permanent --add-port=6566/tcp<br> firewall-cmd --zone internal --permanent --add-port=6566/udp<br> firewall-cmd --reload}} | ||

| + | Für das Synchronisieren des eigenen Android-Handys mit dem PC werden ferner diese Firewalleinstellungen ergänzt: | ||

| + | {{shell|# firewall-cmd --zone internal --permanent --add-service=kdeconnect<br> firewall-cmd --zone internal --permanent --add-port=1714-1764/tcp<br> firewall-cmd --zone internal --permanent --add-port=1714-1764/udp<br> firewall-cmd --reload}} | ||

== Einstellungen für das Tablet == | == Einstellungen für das Tablet == | ||

| Zeile 133: | Zeile 145: | ||

==Externe Links== | ==Externe Links== | ||

| − | *[https://doc.opensuse.org/documentation/leap/reference/html/book.opensuse.reference/cha.nfs.html NFS (englisch)] | + | *[https://doc.opensuse.org/documentation/leap/archive/15.0/reference/html/book.opensuse.reference/cha.nfs.html NFS (englisch)] |

{{DEFAULTSORT:{{PAGENAME}}}} | {{DEFAULTSORT:{{PAGENAME}}}} | ||

[[Category:Linuxinstallation]] | [[Category:Linuxinstallation]] | ||

Aktuelle Version vom 10. Januar 2026, 16:53 Uhr

Inhaltsverzeichnis

Einführung[Bearbeiten]

Lawsuit erlaubt als serverbasierte Anwendung den einfachen Zugriff von anderen Rechnern des Heimnetzwerks.

Bitte beachten Sie, dass ab Leap 15.6 aus Sicherheitsgründen für eine Verbindung zweier Rechner zwingend 'IPv6' aktiviert und weitergeleitet werden muss. Passen Sie dazu unter yast2 > Netzwerkeinstellungen die Eintragungen unter den Reitern Globale Einstellungen und Routing entsprechend an.

Einstellungen für den Hauptrechner[Bearbeiten]

Netzwerkeinstellungen[Bearbeiten]

Wählen Sie im Administrationsprogramm yast unter Netzwerkeinstellungen > Globale Optionen die Option IPv6 aktivieren ab. Das Netzwerk funktioniert einwandfrei mit den bisherigen iptables, während die neuen nf_tables noch nicht richtig in die yast-Module eingearbeitet sind.

NFS[Bearbeiten]

Laden Sie auf dem Hauptrechner, der als Server fungieren soll, die yast-Erweiterung nach:

Nehmen Sie dann die folgenden Einstellungen unter der yast-Rubrik NFS-Server vor

und tragen Sie die folgenden Verzeichnisse

/home/meinbenutzername/Documents /home/meinbenutzername/lawsuit

jeweils mit dem Hostplatzhalter "*" und den folgenden Optionen ein:

rw,root_squash,sync,no_subtree_check

für Documents. Hier bleiben der Nutzer erkennbar und die von ihm definierten Schreib- und Leserechte erhalten. Wählen Sie aber

rw,async,no_wdelay,no_subtree_check,all_squash,anonuid=461,anongid=463

für Lawsuit. Dadurch erhalten alle Einträge die Standardkennung des Apache-Servers wwwrun (461) aus der Gruppe www (463) und können so am anderen Arbeitsplatz weiterbearbeitet werden.

Für das Lawsuit-Verzeichnis sehen die Berechtigungen dann wie folgt aus:

Samba[Bearbeiten]

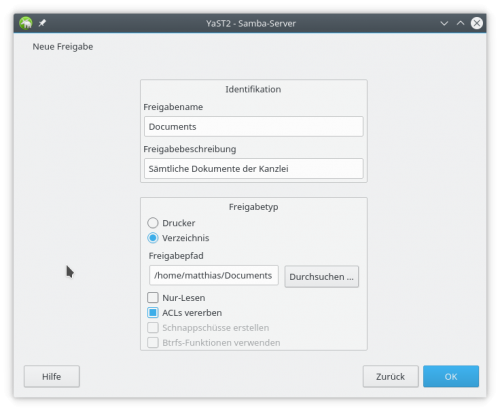

Wenn Sie mit einem Android-Tablet oder Handy auf den Hauptrechner zugreifen wollen, muss ein Samba-Server eingerichtet werden, weil NFS nicht im Android-Kernel enthalten ist. Tragen Sie in der yast-Rubrik Samba_Server mit dem Button "Hinzufügen" den Dokumentenordner nach:

Anschließend muss der Gastzugriff erlaubt werden. Unter "zulässsige Gruppe" tragen Sie dann "*" ein.

Einstellungen für den PC-Arbeitsplatz[Bearbeiten]

Auf dem Zweitrechner, der als Client eingerichtet werden soll, installieren Sie bitte

Rufen Sie dann mit dem Admnistrationsprogramm yast den nfs-client auf und wählen Sie unter Netzwerkeinstellungen > Globale Optionen die Option IPv6 aktivieren ab, um die Netzwerkstabilität zu verbessern, und suchen anschließend mit der yast-Rubrik NFS-Client die oben eingetragenen Verzeichnisse. Als Einhängepunkte können Sie wählen

/home/MEINBENUTZER/lawsuit /home/MEINBENUTZER/Documents

oder ein beliebiges anderes Verzeichnis.

Wählen Sie bitte im Auswahlmenu NFS-Version Irgendeins (höchstes Verfügbares) und tragen entsprechend unter Optionen den Wert default ein.

Freigaben für die Firewall[Bearbeiten]

Sie können die Firewall über yast2 konfigurieren und die Dienste imap, imaps, minidlna, mountd, nfs, rpc-bind, rsnyncd und samba in der Benutzeroberfläche anklicken und die Ports 111 und 2049 für tcp und udp freigeben, oder einfach alles mit Shell-Befehlen aktivieren:

firewall-cmd --zone internal --permanent --add-service=imap

firewall-cmd --zone internal --permanent --add-service=imaps

firewall-cmd --zone internal --permanent --add-service=minidlna

firewall-cmd --zone internal --permanent --add-service=mountd

firewall-cmd --zone internal --permanent --add-service=nfs

firewall-cmd --zone internal --permanent --add-service=rpc-bind

firewall-cmd --zone internal --permanent --add-service=rsyncd

firewall-cmd --zone internal --permanent --add-service=samba

firewall-cmd --zone internal --permanent --add-port=111/tcp

firewall-cmd --zone internal --permanent --add-port=111/udp

firewall-cmd --zone internal --permanent --add-port=2049/tcp

firewall-cmd --zone internal --permanent --add-port=2049/udp

firewall-cmd --zone internal --permanent --add-port=20048/tcp

firewall-cmd --zone internal --permanent --add-port=20048/udp

firewall-cmd --zone internal --permanent --add-port=59577/tcp

firewall-cmd --zone internal --permanent --add-port=49861/udp

firewall-cmd --zone internal --permanent --add-port=33445/tcp

firewall-cmd --zone internal --permanent --add-port=39041/udp

firewall-cmd --zone internal --permanent --add-port=32939/tcp

firewall-cmd --zone internal --permanent --add-port=33719/udp

firewall-cmd --reload

Für das Drucken und Scannen über das Netzwerk werden außerdem folgende Firewalleinstellungen benötigt:

firewall-cmd --zone internal --permanent --add-service=slp

firewall-cmd --zone internal --permanent --add-service=sane

firewall-cmd --zone internal --permanent --add-port=6566/tcp

firewall-cmd --zone internal --permanent --add-port=6566/udp

firewall-cmd --reload

Für das Synchronisieren des eigenen Android-Handys mit dem PC werden ferner diese Firewalleinstellungen ergänzt:

firewall-cmd --zone internal --permanent --add-port=1714-1764/tcp

firewall-cmd --zone internal --permanent --add-port=1714-1764/udp

firewall-cmd --reload

Einstellungen für das Tablet[Bearbeiten]

Installieren Sie per Google-Play die App Dateimanager von "Flashlight+Clock". Unter der Rubrik "Remote" fügen Sie als entfernten Speicherort aus der Auswahl "Lokales Netzwerk" den Hauptrechner mit seiner IP-Adresse ein, z.B. "192.168.1.1". Die Felder

Benutzername Passwort

bleiben leer, klicken Sie nur "Anonym" an. Anschließend findet sich der mit Samba freigegebene Ordner "Documents" in der Auswahl. Sie können diesen nun, wenn Sie oben die entsprechende Freigabe eingerichtet haben, direkt auswählen und die enthaltenen Dateien aufrufen.

Es empfiehlt sich zu diesem Zweck die Anwendungen "Acrobat Reader" und "Andropen Office" oder hilfsweise "AndrOffice" auf dem Tablet zu installieren.

Prozessregisternummern und Rechnungsnummer systemübergreifend synchronisieren[Bearbeiten]

Das Programm serversync.sh im bin-Ordner überträgt die aktuellen Prozessregister-, Ablage-, und Rechnungsnummern zentral auf einen Server im Internet, von wo sie von allen Programmen wieder abgerufen werden können. Außerdem übermittelt es EGVP-Dateien in den Ausgangsordner und legt eine Sicherungskopie der geänderten Daten an. Es hat folgenden Inhalt:

#!/bin/bash

#Serverdaten iustus.eu aktualisieren ftp -inv MEINEDOMAIN.DE << EOF user USERNAME PASSWORT put ~/lawsuit/javascript/prozessregister.js html/javascript/prozessregister.js put ~/lawsuit/javascript/rechnungsnummer.js html/javascript/rechnungsnummer.js put ~/lawsuit/javascript/ablagenummer.js html/javascript/ablagenummer.js close quit EOF

#Neuen Mahnbescheid in das EGVP-Ausgangspostfach legen if test -f "~/Downloads/outgoing-message.egvpc-gi"; then echo "******* Neuer EGVP-Mahnbescheid wird in das Ausgangspostfach gelegt.*******" chmod 660 ~/Downloads/outgoing-message.egvpc-gi mv -f ~/Downloads/outgoing-message.egvpc-gi ~/lawsuit/egvp/Ausgang/ fi

#Icon auffrischen cat ~/Schreibtisch/Server.desktop | sed -e s/state-.*/state-ok/ > ~/Schreibtisch/hilf.desktop mv -f ~/Schreibtisch/hilf.desktop ~/Schreibtisch/Server.desktop chmod 666 ~/Schreibtisch/Server.desktop

#Sicherungskopie erstellen und Aenderungen/Loeschungen im #recylce-Ordner speichern echo "******* Wir übertragen nun die folgenden neuen Dokumente auf den Backup-Server: *******" rsync -auvPz --delete ~/Documents/ ~/Backup/ echo "*************************************** FERTIG! ***************************************"

touch ~/Schreibtisch/u.txt; rm /home/BENUTZER/Schreibtisch/u.txt

Sie können passend dazu einen Desktop-Icon mit folgendem Inhalt legen:

#!/usr/bin/env xdg-open [Desktop Entry] Comment[de_DE]= Comment= Exec=/home/matthias/bin/serversync.sh GenericName[de_DE]= GenericName= Icon=state-offline MimeType= Name[de_DE]=Server Name=Server Path= StartupNotify=true Terminal=true TerminalOptions=\s--noclose Type=Application X-DBUS-ServiceName= X-DBUS-StartupType= X-KDE-SubstituteUID=false X-KDE-Username=matthias X-SuSE-translate=true