Aufsetzen des Apache-Servers - ubuntu: Unterschied zwischen den Versionen

(→Aufteilen der Dateien) |

(→Aufteilen der Dateien) |

||

| Zeile 51: | Zeile 51: | ||

Binden Sie das per VPN verbundene Documents-Verzeichnis auf dem Server ein, um die Daten passiv für ''lawsuit'' sichtbar zu machen: | Binden Sie das per VPN verbundene Documents-Verzeichnis auf dem Server ein, um die Daten passiv für ''lawsuit'' sichtbar zu machen: | ||

| − | {{Shell|> sudo mount 192.168.178.100:volume1/Documents /var/www/Documents}} | + | {{Shell|> sudo mount 192.168.178.100:volume1/Documents /var/www/html/Documents}} |

Oder, soweit dies nicht möglich ist, weil der Server nicht erreichbar ist, verlinken Sie das Nutzerverzeichnis: | Oder, soweit dies nicht möglich ist, weil der Server nicht erreichbar ist, verlinken Sie das Nutzerverzeichnis: | ||

{{Shell|> sudo ln -s /home/matthias/Documents/ /var/www/html/}} | {{Shell|> sudo ln -s /home/matthias/Documents/ /var/www/html/}} | ||

Version vom 5. Januar 2026, 17:34 Uhr

Inhaltsverzeichnis

Einführung

Diese Dokument gibt eine rasche Einführung, wie ein Apache-Server auf dem lokalen Rechner aufgesetzt werden kann, der die Lawsuit-Programmteile bereitstellt.

Die Kurzanleitung geht nicht vertieft auf mögliche Experten-Einstellungen des Servers ein. Insbesondere bleiben hier Sicherheitseinstellungen unberücksichtigt, die für den Betrieb als öffentlich zugänglicher Netzserver unumgänglich wären. Die nachfolgenden Schritte sind für Anwender gedacht, die Lawsuit intern auf dem Kanzleirechner hinter einer Firewall betreiben möchten.

Allgemeine Rechner-Konfiguration

Die Software benötigt eine funktionierende Netzwerkumgebung. Diese wird jedoch bereits standardmäßig von Ubuntu eingereichtet. Achten Sie aber insbesondere bei der Nutzung von DHCP darauf, dass weitere Rechner der Kanzlei vom Networkmanager tatsächlich im selben Nummernraum wie dieser PC eingetragen wurden, auf dem Apache nun installiert werden soll. Ansonsten können diese Rechner später nicht auf die Kanzleisoftware zugreifen.

Als Zweites sollte der PC auf dem aktuellen Softwarestand sein.

Installation der Apache-Pakete

Der Apache-Server und das optionale Perl-Modul können mit apt installiert werden. Öffnen Sie dazu ein Terminal-Fenster und wechseln Sie wie folgt in den Superuser-Modus:

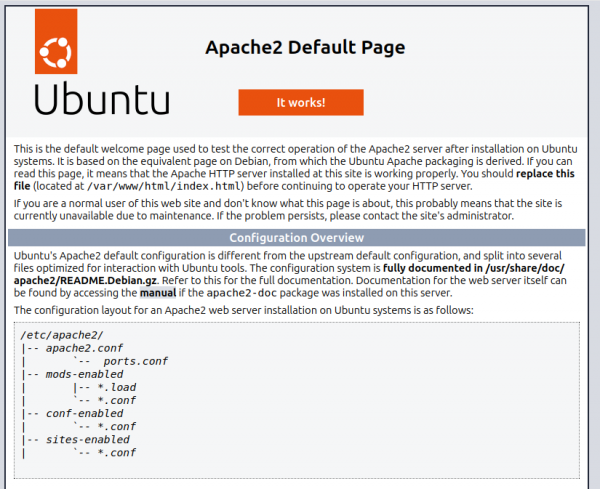

Geben Sie das Passwort ein. Prüfen Sie die korrekte Funktionsweise des Apache-Servers, indem Sie in die Browser-Adresszeile die folgende Adresse eingeben:

http://localhost/

Es sollte folgende Ausgabe zu sehen sein:

Aufteilen der Dateien

Kopieren Sie das Lawsuit-Verzeichnis an die für den Server zulässige Stelle im Verzeichnisbaum

und passen Sie die Rechte an:

Hernach verschieben Sie die CGI-Dateien in das dafür zulässige Verzeichnis

Binden Sie das per VPN verbundene Documents-Verzeichnis auf dem Server ein, um die Daten passiv für lawsuit sichtbar zu machen:

Oder, soweit dies nicht möglich ist, weil der Server nicht erreichbar ist, verlinken Sie das Nutzerverzeichnis:

Start des Servers

Mit folgenden zwei Befehlen wird der Apache-Server gestartet und auf Dauer im System aktiviert.

systemctl enable apache2

Einrichtung und Anpassung der Firewall

Normalerweise sollte die die Firewall ufd (Uncomplicated Firewall) vorinstalliert sein. Für unsere Zwecke zielführender ist firewalld. Dies wird mit

installiert. Danach muss, um Systemkonflikte zu vermeiden ufd deaktiviert werden. Dies erfolgt per

Starten Sie nun firewalld mit

Die Firewall ist so voreingestellt, dass sie über Port 80 auf den Rechner eingehende Daten grundsätzlich sperrt. Folglich müssen die Firewall-Einstellungen so angepasst werden, dass aus dem Lokalen Netzwerk über Port 80 eingehender Datenstrom akzeptiert wird.

Die folgenden Schritte müssen dazu weiterhin als Root ausgeführt werden.

sudo firewall-cmd --zone internal --permanent --add-service=nfs

sudo firewall-cmd --zone internal --permanent --add-service=http

sudo firewall-cmd --zone internal --permanent --add-service=https

sudo firewall-cmd --reload

Weitere verfügbare Dienste lassen sich mit folgendem Befehl anzeigen

und ggf. nach obigem Muster ergänzen

Aktivierung des Servers

Starten Sie den Server und aktivieren Sie ihn in einem Bootverzeichnis, damit er mit dem Rechner hochgefahren wird (s.o. ohne Yast):

systemctl enable apache2

Hinzufügen von Apache-Modulen

Um benötigte Apache-Module zu laden, können wir die Konfigurationsvariable APACHE_MODULES in /etc/sysconfig/apache2 editieren. Schneller geht es jedoch mit den nachfolgenden Befehlen. Einige Programme müssen zunächst nachgeladen werden:

Nach der Änderung muss der Server neu gestartet werden. Auch für die folgenden Befehle sind wieder die Rechte eines Superusers vonnöten.

sudo systemctl restart apache2

Virtual Hosts

Allgemeines

Das Verzeichnis für alle Virtual Host unter Ubuntu ist /etc/apache2/sites-available/. Nur Dateien mit dem Suffix ".conf" werden automatisch in die Apachekonfiguration einbezogen. Damit sie von Apache verwendet werden, müssen sie zudem vom Verzeichnis /etc/apache2/sites-enabled/ verlinkt sein.

Wenn Sie neben Lawsuit einen weiteren eigenen Virtual Host hinzufügen möchten, ersetzen Sie in den folgenden Zeilen bitte Domainname durch ihren Verzeichnisnamen oder Ihre IP-Adresse.

- Es gibt mehrere Varianten für die Struktur, mit welcher der eigenen Server auf dem Rechner aufgesetzt werden kann. Folgende Optionen bieten sich an:

- namensbasiert

- IP-basiert

- portbasiert

- Sei können für Ihre Verzeichnisse die Vorlage vhost.template kopieren und als Ihre {DOMAINNAME}.conf speichern. Hier hinein tragen Sie anschließend die Unterverzeichnisse für Ihren Virtual Host ein.

Einstellungen für Lawsuit

Deaktivieren Sie zunächst die von Ubuntu bereitgestellte Vorlage

Für Lawsuit wird die stattdessen benötigte Konfigurationsdatei im Unterverzeichnis lawsuit/settings bereits fertig zur Verfügung gestellt. Sie müssen lediglich in der genannten Datei den Platzhalter durch den eigenen Nutzernamen ersetzen und die fertige Datei in das Vhosts-Verzeichnis verlinken. Wechseln Sie in das Unterverzeichnis lawsuit/settings. Wenn Sie Lawsuit in Ihrem Nutzerhauptverzeichnis installiert haben, gelangen Sie mit diesem Befehl dorthin:

Erstellen Sie dort eine Konfigurationsdatei aus der Vorlage lawsuit-httpd.template und ersetzen Sie den darin enthaltenen Platzhalter meinpfad dabei durch Ihren Pfad zum aktuellen Verzeichnis. Dies erfolgt automatisiert durch diese Befehle:

> sed "s/meinpfad/$pfad/g" lawsuit-httpd.template > lawsuit-httpd.conf

Falls Ihr Pfad zum Ordner Documents nicht mit dem soeben ermittelten Pfad für lawsuit identisch ist, passen Sie diese Einstellungen für das Verzeichnis Documents bitte in der lawsuit-httpd.conf mit einem Editor wie kate von Hand an.

Abschließend kopieren Sie die erstellte Konfigurationsdatei als Superuser in das Verzeichnis der Virtual Hosts von Apache

und aktivieren sie durch Verlinkung auf /etc/apache2/sites-enabled:

Abschließend muss Apache mit der neuen Konfiguration geladen werden:

- Neustart von Apache

Anpassen der Konfiguration

Um Ergänzungen oder Änderungen einheitlich für alle Virtual Hosts vorzunehmen, editieren Sie die Datei /etc/apache2/apache2.conf. Zum Verständnis der Hierarchie und des Layouts um Dateien finden sich dort ausführliche die Kommentierungen. Die ursprüngliche, einfache Konfigurationsdatei mit nur 40K findet sich notfalls unter etc/apache2/sites-enabled/000-default.conf.

Optional: Ein Zertifikat für localhost erstellen

Bei Mehrplatzsystemen funktionieren die Javascript-Voreintragungen bei Nutzung einer sicheren HTTPS-Verbindung nur, wenn ein eigenes Zertifikat erstellt wird, dessen Aussteller zudem noch aus vertrauenswürdig eingestuft werden muss.OpenSSL bringt umfassende Werkzeuge mit, um eine eigene, kleine Certificate Authority (CA) betreiben zu können.

Vergabe einer Domain für den Rechner mit den Lawsuit-Daten

Im Networkmanager ⚙ > Kabelgebuden ⚙ fügen Sie unter der Zeile "localhost" folgende Daten ein:

IP-Adresse: 192.168.2.10 Hostnamen: k1

Sie können statt "k1" eine beliebe andere Bezeichnung für den Hauptrechner wählen, müssen dann aber Ihre Domain in den folgenden Einstellungen beibehalten.

Certificate Authority (CA) erstellen

Zu Beginn wird die Certificate Authority generiert. Zunächst wird ein geheimer Private Key erzeugt:

Der Key trägt den Namen “rootCA.pem” und hat eine Länge von 4096 Bit. Die Option “-aes256” führt dazu, dass der Key mit einem Passwort geschützt wird. Die Key-Datei der CA muss tatsächlich besonders gut geschützt werden. Ein Angreifer, der den Key in die Hände bekommt, kann beliebig gefälschte Zertifikate im Namen der Kanzlei ausstellen, denen die Clients trauen. Die Verschlüsselung dieses Keys mit einem Passwort gibt zusätzlichen Schutz. Das gewünschte Passwort wird bei der Generierung abgefragt. Einen geheimen Key für die CA gibt es damit also schon - es fehlt noch das Root-Zertifikat, das von den Clients später importiert werden muss, damit die von der CA ausgestellten Zertifikate im Browser als gültig erkannt werden. Das Root-Zertifikat “ca-root.pem” wird mit folgendem Befehl erzeugt:

In diesem Fall wird die CA 5483 Tage, also mit Schalttagen 15 Jahre lang gültig bleiben. Während der Generierung werden das Passwort für die CA und einige Attribute abgefragt (hier ein Beispiel):

Country Name (2 letter code) [AU]:DE State or Province Name (full name) [Some-State]:Nordrhein-Westfalen Locality Name (eg, city) []:Muenster Organization Name (eg, company) [Internet Widgits Pty Ltd]:Kanzlei Hermanns Organizational Unit Name (eg, section) []:Rechtsanwalt Common Name (e.g. server FQDN or YOUR name) []:RA Matthias Hermanns Email Address []:hermanns@iustus.eu

Erzeugen des Schlüssels

Mit diesen Daten wird auch eine Konfiguratunsdatei mit Namen ssl.cnf befüllt, die die Schlüsselausgabe später vereinfacht. Zur besseren Übersichtlichkeit sollte ein mächtiges Textverarbeitungsprogramm wie kate verwendet werden.

Erzeugen Sie dann Unterverzeichnisse und legen eine Konfigurationsdatei an:

mkdir keys

cd keys

kate ssl.cnf

Die Datei kann beispielsweise den folgenden Inhalt haben

[req] # Standard-Verschlüsselung default_bits = 4096 # verhindere prompt für die Zertifikat-Erstellung # (Daten kommen aus dieser Datei) prompt = no # Verschlüsselungsmethode default_md = sha512 # Kryptographie abschalten encrypt_key = no # Sektion für Zertifizierer-Informationen: distinguished_name = dn # Zertifizierer-Informationen: [dn] # Länder-Code C=DE # Bundesland ST=Nordrhein-Westfalen # Stadt L=Muenster # Bezeichnung/Firmen-Name/Dein Name: O=Kanzlei Hermanns # Aussteller Name OU=RA Matthias Hermanns # E-Mail-Adresse emailAddress=hermanns@iustus.eu # Primärer Servername CN = k1 [v3_ca] keyUsage = digitalSignature, keyEncipherment extendedKeyUsage = serverAuth subjectAltName = IP:192.168.2.10, DNS:k1, DNS:k1.local [ req_ext ] subjectAltName = @alt_names [alt_names] # Primärer Server-Name DNS.1 = k1 # Sekunärer Server-Name DNS.2 = k1.local # Wildcard Subdomains DNS.3 = *.k1.local

Speichern Sie die so erstellte Datei ssl.cnf im bin-Verzeichnis ab. Mit folgendem Befehl erzeugen Sie nun als zertifizierter Aussteller die eigentlichen Schlüssel für die SSL-Verbindung. Zunächst wird der RSA-Key mit 3072 Bit erzeugt (Asymmetrischer Schlüssel von Rivest, Shamir und Adleman, der einen privaten und einen öffentlichen Teil hat):

Nun folgt die Certificate Signing Request (CSR; deutsch Zertifikatsignierungsanforderung), ein digitaler Antrag, um mittels der soeben erzeugten digitalen Signatur und der zusätzlichen Identitätsangaben zum Antragstellers aus der ssl.cnf ein persönliches digitales Identitäts-Zertifikat (auch Public-Key-Zertifikat genannt) zu erstellen:

Mithilfe des Wurzelzertifikats vom verifizierten Aussteller (uns selbst) wird nun der eigentliche Schlüssel erstellt, damit eine Rückverfolgung zum Wurzelzertifikat möglich ist.

-in ~/bin/keys/k1.csr \

-CA /etc/ssl/certs/rootCA.pem \

-CAkey /etc/ssl/private/rootCA.key \

-CAcreateserial \

-out ~/bin/keys/k1.crt \

-days 3653 \

-extfile ~/bin/keys/ssl.cnf \

-extensions v3_ca

Damit die Zertifkate in unsere regelmäßige Sicherungsspeicherung aufgenommen werden, können wir sie in das Schlüsselverzeichnis keys unter lawsuit kopieren. Dies ist jedoch nicht optional, weil es ein Sicherheitsrisiko eröffnet:

chmod 640 ~/bin/keys/k1.*

cp ~/bin/keys/k1.* ~/lawsuit/keys/

Verbindung mit dem Server

Wenn Sie host-Datei lawsuit-httpd.conf automatisch wie oben vorgeschlagen generiert haben, sind die notwendigen Einstellungen schon voreingetragen und müssen nur auskommentiert werden. Ansonsten ergänzen Sie unter /etc/apache2/sites_enabled/ folgende Zeilen:

<VirtualHost *:80>

ServerName k1

ServerAlias k1.local

</VirtualHost>

<IfModule mod_ssl.c>

<VirtualHost *:443>

ServerAdmin webmaster@localhost

DocumentRoot /home/BENUTZERNAME/lawsuit/

ServerName k1

ServerAlias k1.local

ErrorLog /var/log/apache2/error_log

SSLEngine on

SSLCertificateFile /home/BENUTZERNAME/bin/keys/k1.crt

SSLCertificateKeyFile /home/BENUTZERNAME/bin/keys/k1.key

<IfModule mod_headers.c>

Header always set Strict-Transport-Security "max-age=15552000; includeSubDomains"

</IfModule>

<FilesMatch "\.(cgi|html|shtml|pl|phtml|php)$">

SSLOptions +StdEnvVars

</FilesMatch>

<Directory /home/BENUTZERNAME/lawsuit/cgi-bin>

SSLOptions +StdEnvVars

</Directory>

</VirtualHost>

</IfModule>

# configuration

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1 -TLSv1.2

SSLHonorCipherOrder off

SSLSessionTickets off

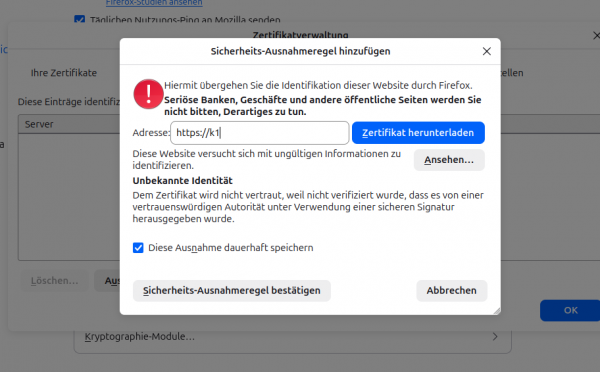

Damit diese Einstellungen vom Browser angenommen werden, muss das Zertifkat fort eingetragen werden. Gehen Sie dazu unter Firefox in das Menu und wählen die Unterpunkte > Datenschutz & Sicherheit oder rufen Sie den Unterpunkt direkt mit

about:preferences#privacy

auf. Gehen Sie zum Unterpunkt Sicherheit > Zertifikate und klicken Sie Zeertifikate anzeigen... an. Dort tragen Sie unter dem Reiter Server das eigene Zertifikate ein, indem Sie das eigene auf der Seite

https://k1

als Ausnahme bestätigen. Laden Sie dazu das Zertifikat von der Seite https://k1 herunter und bestätigen Sie mit dem Auswahlästchen, dass es sich um eine dauerhaft zu speichernde Ausnahme handelt. Drücken Sie den Button Sicherheitsausnahme bestätigen.

Unter Firefox kann das selbstgezeichnete Zertifikat nun verwendet werden. Bitte beachten Sie, dass für jede Apache-Konfigurrationsdatei ein anderer Port geöffnet werden muss, "443" also nur einmal verwendet werden kann. Sie können alternativ z.B. "4443" verwenden.

Abschließender Test und Neustart:

sudo systemctl restart apache2

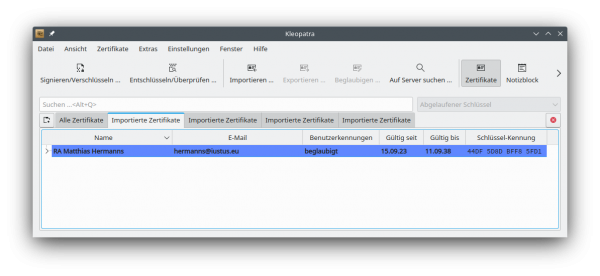

Registrierung als vertrauenswürdiger Aussteller für den Firefox-Browser

Damit der Firefox-Browser das Zertifikat tatsächlich verwendet und als vertrauenswürdig akzeptiert, muss es im Kleopatra-Schlüsseldienst eingetragen werden, auf den der Browser zugreift.

Klicken Sie den Reiter Importieren an und fügen Sie nacheinander die folgenden Dateien ein:

/home/BENUTZERNAME/bin/keys/k1.crt

/etc/ssl/certs/rootCA.pem

Bitte bestätigen Sie die erbetenen Beglaubigungen mit der Maustaste.

Nun wechseln Sie in den Firefox-Browser und geben in die Adresszeile ein

about:config

Dort ändern Sie die Variable

security.enterprise_roots.enabled -> true

von "false" auf "true". Nun bezieht der Browser auch Ihre eigenen CA-Beglaubigungen des Unternehmens eine seine Bewertungen mit ein und vergibt ein grünes Schlüsselsymbol.

Problembehebung

Lesen Sie wenn möglich die Fehlermeldungen nach dem Start des Servers. Versuchen Sie Fehler ggf. zu reproduzieren und vergleichen Sie die Einträge in den Log-Dateien. Den Einblick auf die dortigen Meldungen können Sie mit dem folgenden Befehl auf den neuesten Stand reduzieren::

Da die Error-Messages schnell sehr großen Umfang einnehmen, der am Ende sogar den Systemstart blockieren kann, empfiehlt es sich, mit Logrotate den Bestand unter Kontrolle zu halten. Installieren Sie dazu, falls noch nicht vom System geschehen:

Sie können die Einstellungen in der Konfigurationsdatei

/etc/logrotate.conf

ändern. Eine typische Konfiguration von logrotate.conf sieht z.B. wie folgt aus:

# rotate log files weekly

weekly

# keep 4 weeks worth of backlogs

rotate 4

# remove rotated logs older than <count> days

maxage 90

# create new (empty) log files after rotating old ones

create

# use date as a suffix of the rotated file

dateext

# uncomment this if you want your log files compressed

compress

# comment these to switch compression to use gzip or another

# compression scheme

compresscmd /usr/bin/xz

uncompresscmd /usr/bin/xzdec

# RPM packages drop log rotation information into this directory

include /etc/logrotate.d

Sollten Sie einen Fehler gefunden haben, berichten Sie ihn bitte.

Weiterführende Informationen

Verwandte Artikel

- Optionen für das Einrichten der Firewall unter Ubuntu

- Package documentation and example configuration files in /usr/share/doc/packages/apache2/